Cercetătorii de securitate au descoperit o nouă vulnerabilitate care permite atacatorilor să execute cod de la distanță prin Outlook Web Access (OWA), pe Microsoft Exchange Server.

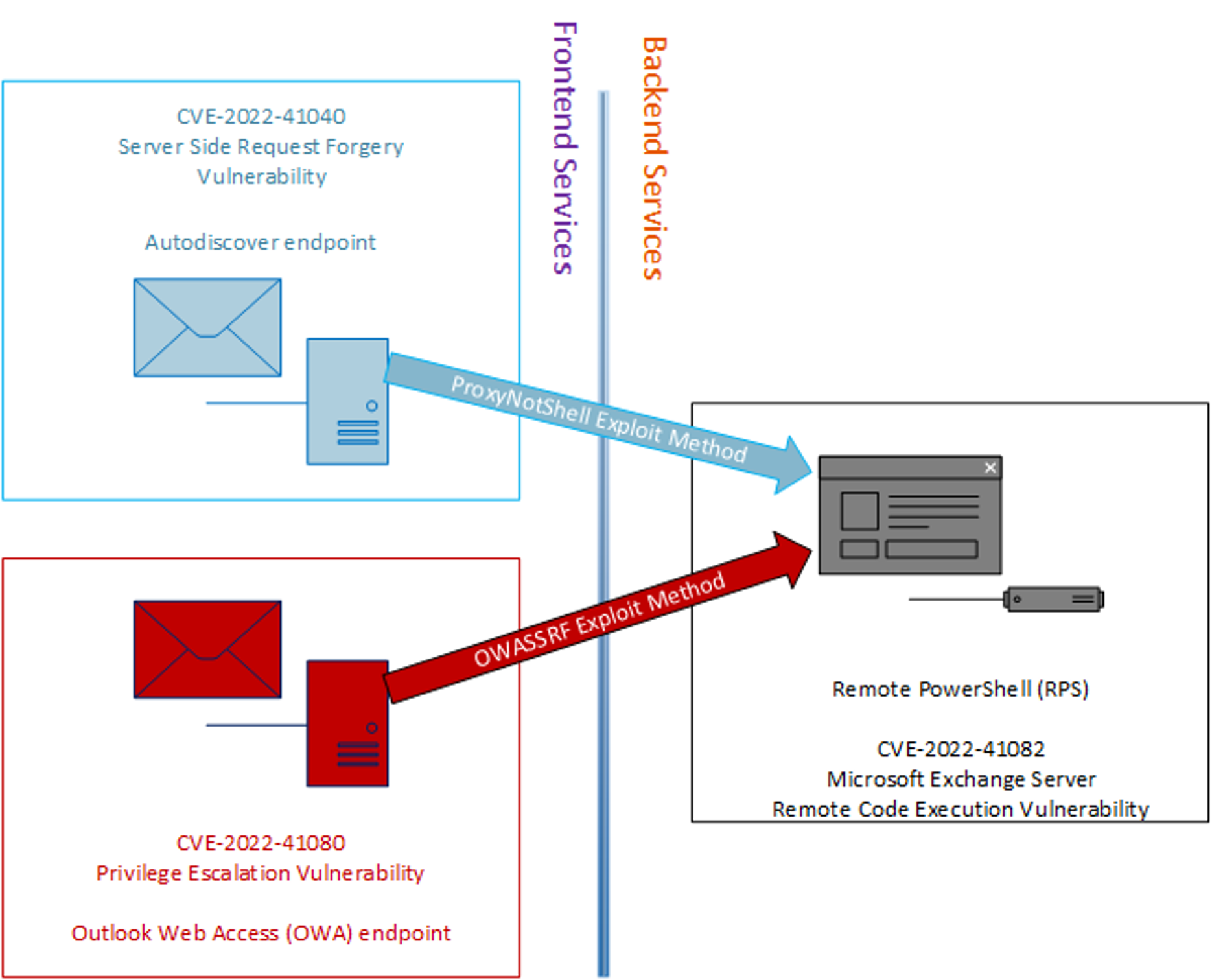

Noua metodă de exploatare, a spus Crowdstrike, folosește vulnerabilități, ocolind adresa URL sau atenuările de rescriere a link-ului ale unui defect ProxyNotShell furnizat de Microsoft care afectează serverele Exchange locale.

Furnizorul de securitate a numit exploit OWASSRF, sau falsificarea cererilor pe partea de server, pentru Outlook Web Access.

În primul rând, punctul final de descoperire automată, utilizat pentru a notifica clienții cu privire la serviciile oferite de un server Microsoft Exchange la distanță, este atins folosind o solicitare de autentificare front-end, au spus cercetătorii Crowdstrike.

Este accesat folosind exploit-ul de ofuscare a căii, CVE-2022-41040, care permite unui atacator să acceseze backend-ul de adrese URL arbitrare.

Acest tip de vulnerabilitate este cunoscut sub numele de falsificarea cererilor pe partea serverului (SSRF).

În cazul ProxyNotShell, serviciul backend țintă este serviciul la distanță PowerShell.

A fost o legătură de dovadă a conceptului care a dus la scurgerea codului pentru noul exploit a publica Pe Twitter de către cercetătorul de securitate Huntresslabs, Dray Agha.

Agha a găsit trusa de instrumente a atacatorilor într-un depozit deschis și le-a descărcat pe toate.

Folosind un script Python publicat de Agha, Crowdstrike a reușit să reproducă intrările din fișierele jurnal în atacurile recente.

lovitură de mulțime Descoperi Ocoliți atenuarea ProxyNotShell Când firma de securitate a investigat intruziunile de ransomware Play, vectorul de intrare comun este Microsoft Exchange.

Exchange Server este un fișier Un scop comun Pentru hackeri, cu multe exploit-uri și atacuri înregistrate în ultima vreme.

statut înalt atacuri Rackspace și-a luat serviciul Exchange găzduit de la furnizorii săi de cloud, deoarece clienților li s-a spus să treacă la Microsoft 365 ca o ușurare.

După câteva zile, spațiul pe rack a fost confirmat Întreruperea a fost cauzată de un atac ransomware al unor persoane necunoscute, forțând tehnicienii de asistență ai companiei să intre în procese de recuperare a datelor consumatoare de timp pentru clienți.

Rackspace El a spus Crowdstrike a fost angajat pentru a ajuta la investigarea unui atac ransomware.

Crowdstrike a spus că, deoarece atenuările de rescriere a URL-urilor nu sunt eficiente pentru ProxyNotShell, administratorii Exchange ar trebui să aplice corecțiile Microsoft din noiembrie pentru a preveni exploatarea.

Administratorii care nu pot corecta imediat serverele lor Exchange ar trebui să dezactiveze OWA cât mai curând posibil și să urmeze recomandările Microsoft pentru a dezactiva PowerShell la distanță pentru utilizatorii obișnuiți, acolo unde este posibil.

„Student. Organizator subtil fermecător. Susținător al muzicii certificat. Scriitor. Făcător de-a lungul vieții. Iubitor de Twitter.”

More Stories

Servicii complete sau bricolaj? Cele mai bune modalități de a vă repara telefonul

Acousfelt introduce noi variații de culoare pentru gama sa de panouri din pâslă acustică

Dimensiunile ecranului iPhone-ului Apple s-ar putea schimba în 2024 și, posibil, din nou în 2025